AMD подтвердила существование уязвимостей, обнаруженных CTS Labs. Вместе с тем их опасность была преувеличена, для использования уязвимостей требуется доступ к системе с правами администратора. Все уязвимости будут закрыты в течение недели. Для их закрытия достаточно обновления BIOS и микрокода. AMD утверждает, что потери производительности нет.

AMD подтвердила существование уязвимостей, обнаруженных CTS Labs. Вместе с тем их опасность была преувеличена, для использования уязвимостей требуется доступ к системе с правами администратора. Все уязвимости будут закрыты в течение недели. Для их закрытия достаточно обновления BIOS и микрокода. AMD утверждает, что потери производительности нет.

Более того, ни одна из найденных уязвимостей не является специфической для архитектуры Zen. Причиной появления уязвимостей Secure Processor и компонентов, интегрированных в чипсет, является код ASMedia. Найденные уязвимости не имеют никакого отношения с ранее опубликованными Spectre и Meltdown.

Ниже мы приводим заявление AMD. Перевод Hardwareluxx.

"12 марта 2018 года AMD получила информацию от CTS Labs, касающуюся уязвимостей безопасности некоторых продуктов AMD. Менее чем через 24 часа исследовательская компания опубликовала свои находки. Для AMD защита пользовательских данных и безопасность является первоочередной задачей, поэтому AMD сразу же начала исследование данных уязвимостей и разработку исправлений, при необходимости. Данное сообщение является первым официальным заявлением о ходе исследования уязвимостей, мы приведем как нашу техническую оценку, так и планируемые действия по исправлению.

Уязвимости, которые были обнаружены сторонними исследователям, не связаны с архитектурой CPU AMD "Zen" или эксплойтами Google Project Zero, опубликованными 2 января 2018. Они касаются работы с прошивкой встроенного процессора безопасности в некоторых наших продуктах (AMD Secure Processor) и чипсета, устанавливаемого в некоторые настольные платформы Socket AM4 и Socket TR4 с процессорами AMD.

Как более детально описано ниже, AMD быстро завершила оценку уязвимостей, теперь компания находится на стадии разработки и выпуска исправлений. Важно отметить, что все описанные в исследовании уязвимости требуют доступа к системе с правами администратора, который, в свою очередь, дает пользователю неограниченный доступ к системе и право удалять, создавать или модифицировать любые папки или файлы на компьютере, а также менять любые настройки. Любой злоумышленник, нелегально получивший права администратора, имеет в своем распоряжении широкий набор атак и действий, которые по возможностям превышают уязвимости, описанные в исследовании. Кроме того, все современные операционные системы и гипервизоры корпоративного уровня имеют в своем распоряжении множество эффективных средств защиты, в том числе Microsoft Windows Credential Guard в окружении Windows, которые предотвращают неавторизованный административный доступ, который требуется для использования описанных уязвимостей. Полезное описание всех трудностей, которые придется преодолеть злоумышленнику, чтобы успешно использовать уязвимости, приведено в блоге Trail of Bits, независимой исследовательской компании, занимающейся безопасностью. Она была нанята сторонними исследователями для независимой оценки найденных уязвимостей."

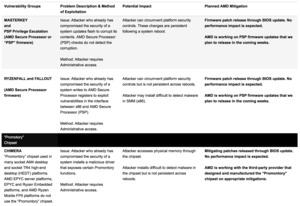

В таблице выше AMD описывает эффект каждой уязвимости. "Дыра" MasterKey исправляется обновлением микрокода и BIOS. То же самое касается уязвимостей Ryzenfall и Fallout. Chimera касается чипсетов Promontory для процессоров Ryzen. Здесь проблема тоже решается обновлением BIOS.

AMD в ближайшем будущем планирует опубликовать новые подробности, касающиеся данных уязвимостей.