Эксперты «Лаборатории Касперского» обнаружили новую целевую атаку на финансовые организации России, Армении и Малайзии. Первая волна атак началась в июле 2017 года, а новые осуществляются и сейчас. За свою незаметность и скрытность атака получила название Silence («Тишина»).

Эксперты «Лаборатории Касперского» обнаружили новую целевую атаку на финансовые организации России, Армении и Малайзии. Первая волна атак началась в июле 2017 года, а новые осуществляются и сейчас. За свою незаметность и скрытность атака получила название Silence («Тишина»).

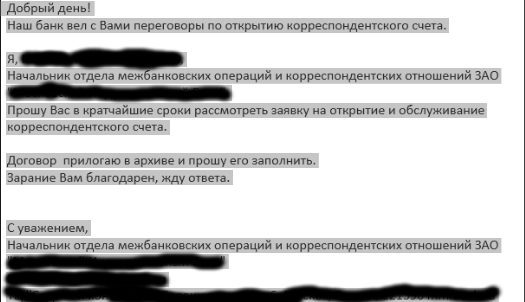

Злоумышленники пользуются известной, но по-прежнему очень эффективной техникой. Заражение происходит через целевые фишинговые письма с вредоносными вложениями. Например, атакующие используют инфраструктуру уже заражённых учреждений и отправляют сообщения от имени настоящих сотрудников. Таким образом они практически не вызывали подозрений. Часто текст выглядит как стандартный запрос на открытие счёта.

Пример фишингового письма Silence

Письма содержат вредоносные вложения в формате .chm – файлы со встроенными скриптами запускают целую цепочку событий. В результате простого открытия вложения компьютер оказывается заражён сразу несколькими модулями троянца, конечная цель которых - собрать информацию об устройстве и отправить её управляющему серверу. При этом все модули запускаются, маскируясь под службы Windows. Например, один из главных, который делает скриншоты экрана заражённого компьютера, идентифицируется как служба Default monitor. Проникнув в корпоративную сеть, мошенники получают возможность изучать инфраструктуру банка, а также следить за сотрудниками: например, с помощью записи видео с экрана монитора во время ежедневной рабочей активности. Таким образом злоумышленники выясняют, как всё устроено в конкретной организации. После изучения и анализа данных киберпреступники осуществляют кражу или перевод денег.

Для эффективной защиты от целевых атак необходим комплекс мер с использованием технологий нового поколения для обнаружения аномалий. Пример подобного решения - платформа Kaspersky Anti Targeted Attack (KATA). Она собирает информацию обо всех событиях в сети, находит аномалии и объединяет их в инциденты. При этом все подозрительные файлы проходят проверку в безопасной среде - так называемой «песочнице». А чтобы ликвидировать бреши в инфраструктуре, которыми могут воспользоваться злоумышленники, эффективно проведение тестов на проникновение и анализ защищённости приложений.