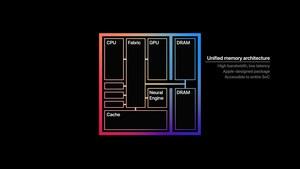

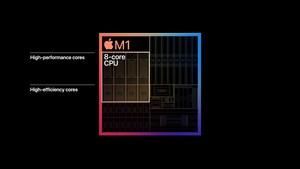

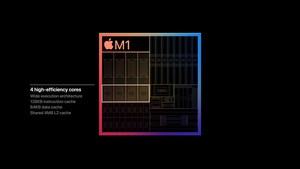

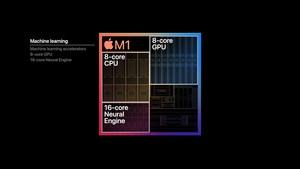

Чип Apple M1 остается в фокусе внимания. Напомним, что процессор собственной разработки Apple уже используется в MacBook Air, начальных версиях MacBook Pro и Mac Mini. Он состоит из четырех производительных, четырех эффективных и до восьми ядер GPU, так что конкурентам приходится нелегко. Хотя сравнение выполнять сложно из-за разных аппаратных платформ.

Чип Apple M1 остается в фокусе внимания. Напомним, что процессор собственной разработки Apple уже используется в MacBook Air, начальных версиях MacBook Pro и Mac Mini. Он состоит из четырех производительных, четырех эффективных и до восьми ядер GPU, так что конкурентам приходится нелегко. Хотя сравнение выполнять сложно из-за разных аппаратных платформ.

Вчера Apple представила инновацию в сфере безопасности, которая связана с использованием M1. Apple изначально при разработке программного и аппаратного обеспечения поставила цель создать максимально безопасную и защищенную платформу. Причем говорить о защищенной платформе можно, только если все ее сферы защищены.

На смартфонах содержится все больше персональных данных. Дополнительные сложности связаны с аутентификацией по биометрии (Touch ID и Face ID), поскольку и эти данные необходимо защищать от утечки. Да и остальных персональных данных немало. В своих SoC A-серии Apple реализовала поддержку Secure Enclave. А именно специальной защищенной области SoC, к которой имеют доступ лишь некоторые приложения. Причем не напрямую, а через защищенные каналы.

Уровни защиты в ближайшие годы будут только усиливаться. Здесь можно отметить Memory Protection Engine, Secure Enclave Boot ROM, Secure Enclave Boot Monitor, True Random Number Generator, Root Cryptographic Keys, Secure Enclave AES Engine и Public Key Accelerator - все это будет добавлено. В сумме упомянутые функции обеспечат защищенную доверенную цепочку от первой загрузки до входа в систему и использования API для доступа к личным данным.

На Mac защиты в полной мере до сих пор не было. Из-за процессоров Intel Apple не могла сконфигурировать аппаратные компоненты так, как это можно сделать в A-Series SoC. По крайней мере, дополнительный чип T2 обеспечивал Secure Boot, Secure Enclave для Touch ID и Apple Pay, а также шифрование файловой системы.

Но переход на M1 позволяет значительно усилить защиту системы. И функции, ранее поддерживавшиеся только на iOS и iPadOS, теперь добавляются и в систему защиты Mac. Среди функций защиты можно отметить защиту данных, целостности системы и паролей. Кроме того, запускать неподписанное программное обеспечение будет все сложнее. По крайней мере, при настройках Apple по умолчанию. До сих пор под M1 Mac не выпущен полноценный дистрибутив Linux. ARM64-совместимые версии существуют, но Apple не предоставляет какие-либо ресурсы, все приходится искать методом обратного инжиниринга.

Через загрузочную утилиту можно выставить три уровня защиты. "Полная защита" позволяет запускать только подписанные ОС и приложения. В случае M1 Mac это только macOS Big Sur. "Средняя защита" позволяет запускать только подписанные приложения. Наконец, режим "Без защиты" не накладывает ограничений, но и все функции безопасности отключены.

BlastDoor улучшает защиту iMessage

Возможностей для проникновения вредоносного кода становится все меньше из-за ограничений по запуску подписанных приложений и ОС. Apple минимизирует и другие риски безопасности, такие как атака через Thunderbolt, например, разделяя IOMMU (Input Output Memory Management Units) и заключая в песочницу Direct Memory Access (DMA). Так что устройствам Thunderbolt будет проблематично получить доступ к чужим областям памяти.

Сервис сообщений iMessage несколько раз становился мишенью для атак. Определенный код (подготовленные фотографии или строчки символов) могут привести к перезагрузке системы, а в худшем случае превращают устройство в "кирпич". Защита BlastDoor гарантирует, что сообщения распаковываются и обрабатываются только в защищенном и изолированном окружении. То есть в песочнице.

Первые вредоносы под M1

Но уже появились сообщения о том, что под M1 разработан "родной" вредоносный код. А именно вредонос из линейки Pirrit, которая довольно давно атакует macOS. Код Pirrit встроен в Adware GoSearch22, плагин Safari, который перенаправляет поисковые запросы и выводит всплывающую рекламу, то есть зарабатывает на пользователях. Вредонос уже поступил в базу VirusTotal, его можно определять по сигнатуре.

Между тем плагин GoSearch22 уже нельзя установить на Mac, поскольку Apple отозвала сертификат с соответствующим ID разработчика. Но подобный код встречается и в других приложениях с другими Developer ID и активными сертификатами. Кроме того, защита с помощью сертификатов помогает лишь при активном соответствующем уровне безопасности, который не позволяет запускаться коду без подписи.

Особый интерес вызывает запуск кода в "родном" режиме ARM64, поскольку разработчики могли бы просто использовать уровень трансляции x86 ARM Rosetta 2. Вероятно, разработчики вредоносного кода решили все же уделить внимание "родной" работе под M1 Mac. Автоматическая проверка Apple на вредоносный код изначально не сработала, после чего был отозван сертификат. Вообще, вредоносный код следовало бы обнаружить еще в процессе сертификации.

M1 обеспечивает большую защиту

В итоге процессор M1 обеспечивает больший уровень безопасности, сомнений в этом нет. Apple теперь предлагает функции безопасности, доступные ранее на iPhone, и для Mac. Как нам кажется, такой подход можно только приветствовать. Но Mac все же не должен стать экосистемой, в которой нет места для маневров за исключением Mac App Store или подписанных приложений.

Полное руководство по безопасности платформ Apple доступно на сайте Apple в PDF.

Подписывайтесь на группы Hardwareluxx ВКонтакте и Facebook, а также на наш канал в Telegram (@hardwareluxxrussia).