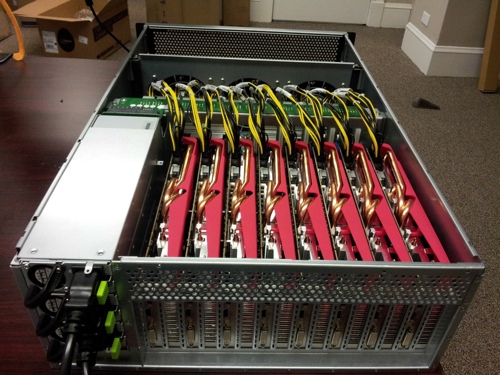

Многие знают, что безопасность - лишь вопрос усилий, которые требуется приложить к взлому. Все это верно для двух сторон, для защищающей и для взламывающей. На конференции Passwords^12 Джереми Госни (Jeremi Gosney) продемонстрировал кластер GPU, позволяющий взламывать пароли за считанные секунды. В нынешней версии кластера используется 14 видеокарт, но теоретически возможно распределение нагрузки до 128 GPU. Кластер располагается в сервере высотой 4U и использует до шести кВт энергии.

Многие знают, что безопасность - лишь вопрос усилий, которые требуется приложить к взлому. Все это верно для двух сторон, для защищающей и для взламывающей. На конференции Passwords^12 Джереми Госни (Jeremi Gosney) продемонстрировал кластер GPU, позволяющий взламывать пароли за считанные секунды. В нынешней версии кластера используется 14 видеокарт, но теоретически возможно распределение нагрузки до 128 GPU. Кластер располагается в сервере высотой 4U и использует до шести кВт энергии.

Кластер "перемалывает" 180 млрд. хэшей MD5 в секунду. Также можно просчитывать до 63 млрд. хэшей SHA1. Намного более сложные хэши Bcrypt и Sha512cryt просчитываются медленнее - до 71 000 или 364 000 комбинаций в секунду. Довольно интересна производительность кластера по взлому паролей LM и NTLM, которые используются для аутентификации под Windows. Кластер может просчитывать 384 млрд. хэшей NTLM в секунду, что позволяет взломать пароль Windows из восьми символов менее чем за шесть часов. Программное обеспечение не оптимизировано под хэши LM, поэтому они взламываются со скоростью до 20 млрд. хэшей в секунду, но даже при этом 14-символьный пароль можно взломать за шесть минут из-за слабого алгоритма.

В реальном времени подобные атаки на сервер вряд ли возможны. Но списки с паролями можно взламывать и анализировать сколько угодно. И в данном отношении Джереми Госни тоже сделал семе имя, взломав 90 процентов из 6,5 млн. паролей LinkedIn. Проблемы кроются в устаревших алгоритмах хэширования, которые продолжают использовать в целях обратной совместимости. Хороший пример - уже упоминавшиеся хэши LM и NTLM для Windows 8 и Windows Server 2012, с которыми Microsoft работает ещё со времён Windows NT.